Fail2Ban CentOS 7 防暴力破解登陆

作用: 防止黑客暴力破解root密码 , 而且可以发送e-mail通知系统管理员

fail2ban工作的原理是通过分析一定时间内的相关服务日志,将满足动作的相关IP利用iptables加入到dorp(丢弃)列表一定时间。

fail2ban 官方网址:http://www.fail2ban.org

fail2ban 源码地址:https://github.com/fail2ban/fail2ban

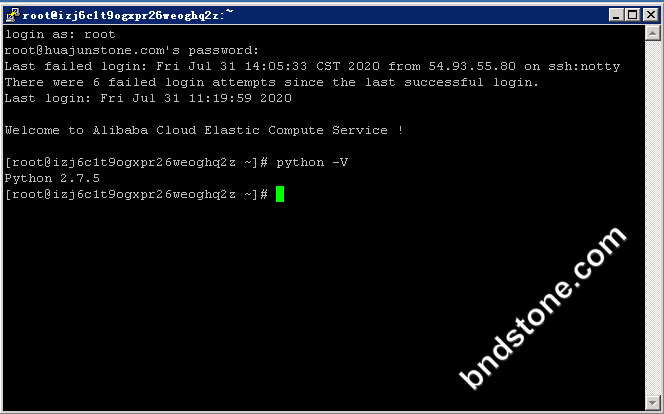

1. 检查安装环境是否达标

安装需要的环境:

Python2 >= 2.6 or Python >= 3.2 or PyPy

Linux >= 2.6.13

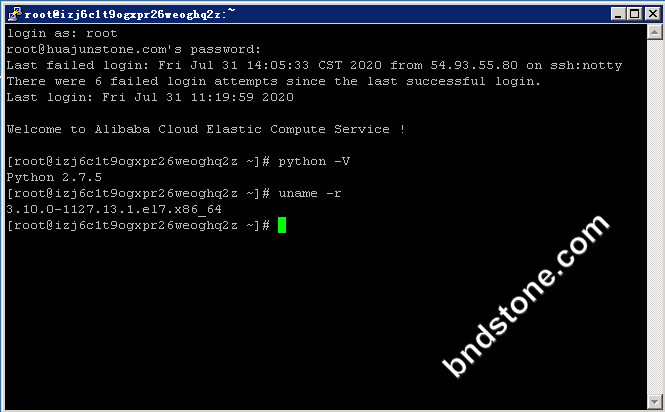

检查本机环境:

1 | python -V // 显示 Python 2.7.5 |

1 | uname -r // 显示 3.10.0-1127.13.1.el7.x86_64 |

2. 安装fail2ban

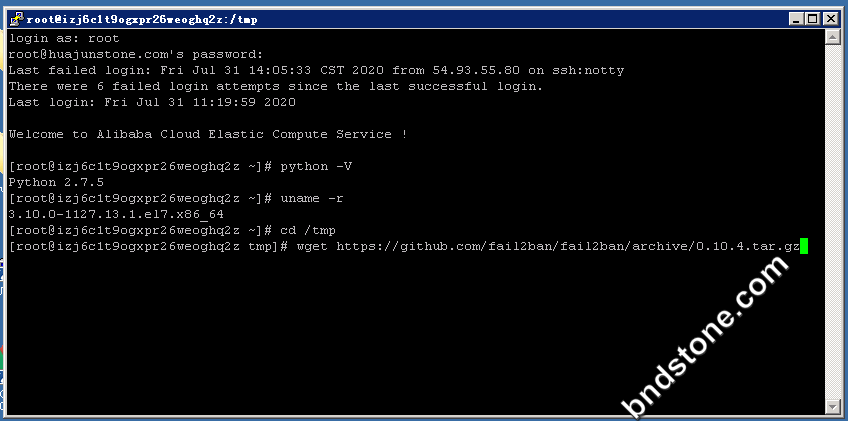

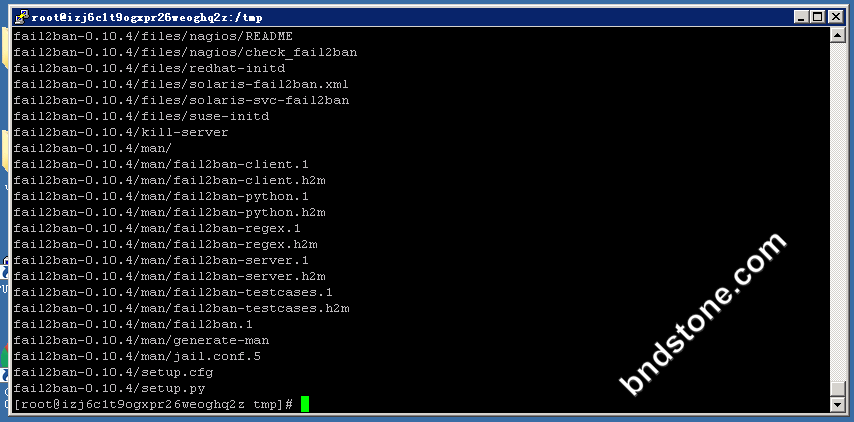

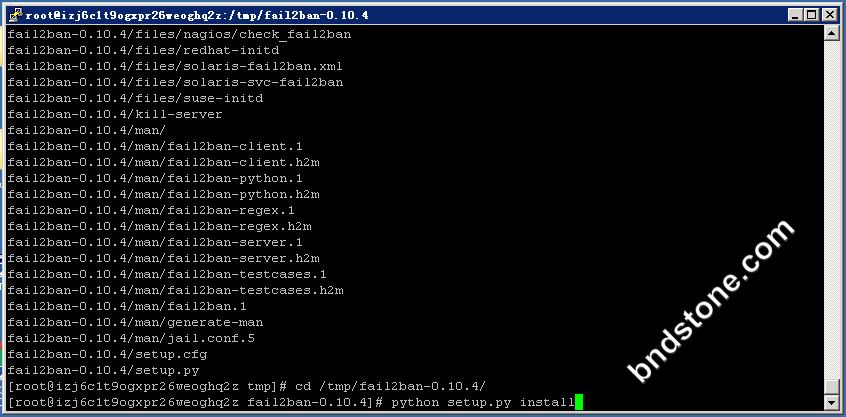

2-1. 下载及解压:

1 2 3 | cd /tmp wget https://github.com/fail2ban/fail2ban/archive/0.10.4.tar.gz tar -xvzf 0.10.4.tar.gz |

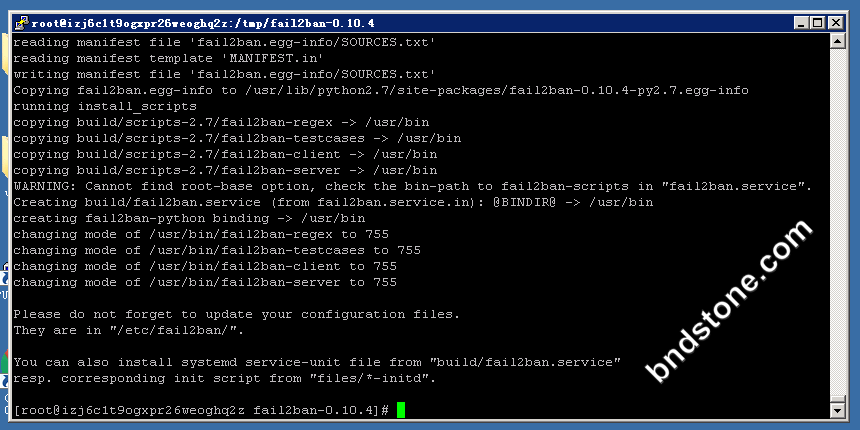

2-2. 安装

1 2 | cd /tmp/fail2ban-0.10.4/ python setup.py install |

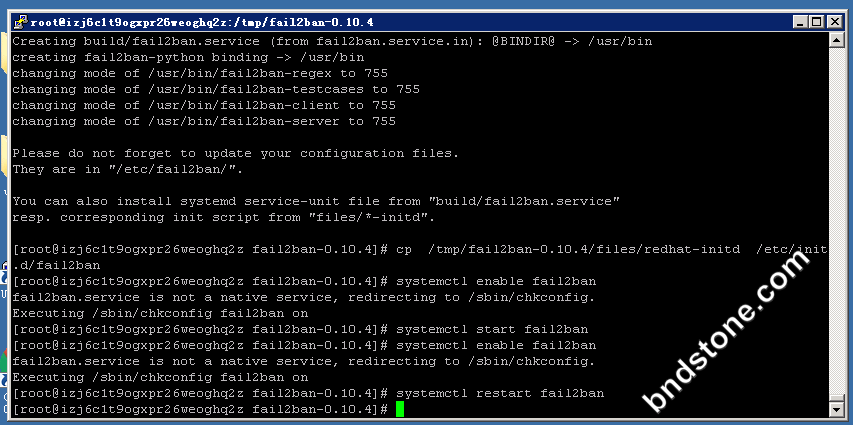

2-3. 生成服务启动脚本并开机自启

1 2 3 | cp /tmp/fail2ban-0.10.4/files/redhat-initd /etc/init.d/fail2ban systemctl enable fail2ban //#设置fail2ban服务为自启动服务 systemctl start fail2ban //#启动fail2ban服务 |

3. 安装完成后,

fail2ban的配置文件路径:/etc/fail2ban

自带的监狱配置文件:/etc/fail2ban/jail.conf(主配置文件,一般不做修改)

自定义的监狱配置文件:/etc/fail2ban/jail.local(在jail.local文件里配置的内容会覆盖jail.conf内容里相同的值。)

fail2ban的日志文件:/var/log/fail2ban.log

达到阈值之后的执行的动作的配置文件: action.d/

包含所有的过滤规则:filter.d/

4. 配置fail2ban实现防暴力破解

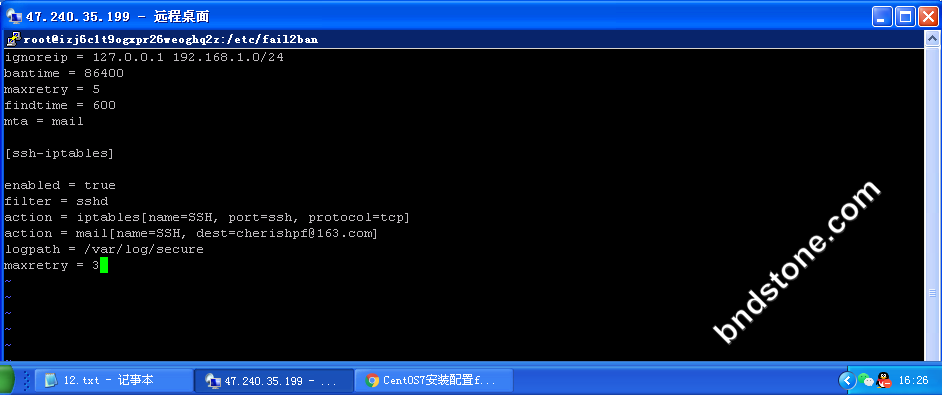

4-1. 编辑配置文件 jail.conf

1 | vi /etc/fail2ban/jail.conf |

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 | [DEFAULT] ignoreip = 127.0.0.1 192.168.1.0/24 //这个一条一条信息修改 bantime = 86400 //这个一条一条信息修改 maxretry = 5 //这个一条一条信息修改 findtime = 600 //这个一条一条信息修改 mta = sendmail //这个一条一条信息修改 [ssh-iptables] //下面信息一次性修改 enabled = true filter = sshd action = iptables[name=SSH, port=ssh, protocol=tcp] action = sendmail[name=SSH, dest=ancky2006@gmail.com] logpath = /var/log/secure maxretry = 3 |

代码分析:

#defalut这里是设定全局设置,若下面的监控没有设置就以全局设置的值设置

[DEFAULT]# 以空格分隔的列表,可以是 IP 地址、CIDR 前缀或者 DNS 主机名

# 用于指定哪些地址可以忽略 fail2ban 防御

ignoreip = 127.0.0.1 192.168.1.0/24

# 客户端主机被禁止的时长(秒)

bantime = 86400

# 客户端主机被禁止前允许失败的次数

maxretry = 5

# 查找失败次数的时长(秒)

findtime = 600

# 配置用于发送警报邮件的邮件服务

mta = mail

[ssh-iptables]# 是否开启

enabled = true

# 采用的过滤器

filter = sshd

# 采取的动作

action = iptables[name=SSH, port=ssh, protocol=tcp]

action = mail[name=SSH, dest=cherishpf@163.com]

# 针对的日志文件的路径

logpath = /var/log/secure

# ssh 服务的最大尝试次数

maxretry = 3

在这里需要注意一点就是:我们上面的action设置的时候,port=ssh,如果我们更改了sshd服务的端口号,需要在这里设置对应的端口号,否则配置不生效。

上面的配置意思是如果同一个IP,在10分钟内,如果连续超过3次错误,则使用Firewalld将他的IP ban了。

4-2. 防暴力破解测试

在上面配置好了之后,我们需要让配置生效:

1 | fail2ban-client reload |

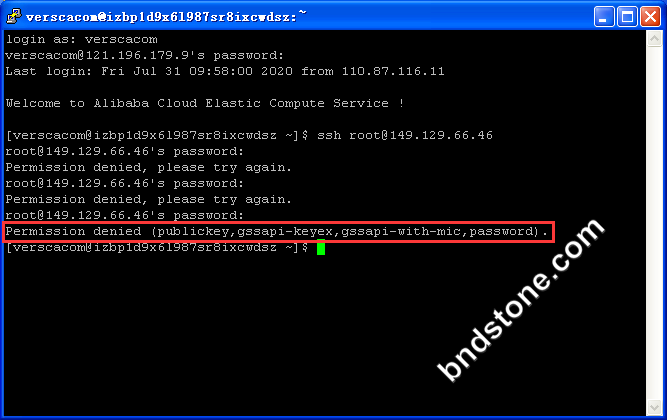

4-3. 测试:使用另一台服务器不断尝试连接SSH,并故意连续输入错误密码3次,再进行登录时,会拒绝登录

1 | ssh root@149.129.66.46 |

三次输错后发现已经被禁止访问了

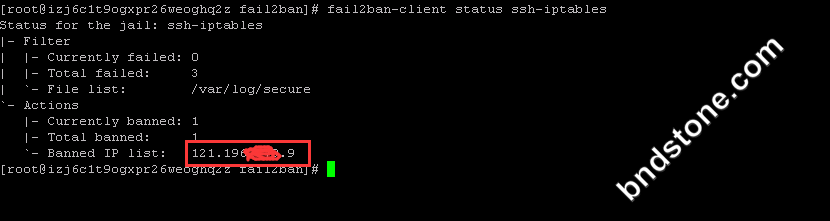

4-4. 查看被ban的IP

1 | fail2ban-client status ssh-iptables |

1 2 3 4 5 6 7 8 9 10 11 12 13 | | |- File list: /var/log/secure #日志文件路径 | |- Currently failed:0 #当前失败次数 | `- Total failed:3 #总失败次数 `-action |- Currently banned:1 #当前禁止的ip数量 | `- IP list:122.112.133.252 #当前禁止的ip `- Total banned:1 #禁止的ip总数 |

5. 常用命令:

1 2 3 4 5 6 | systemctl start fail2ban //#启动 systemctl stop fail2ban //#停止 fail2ban-client status sshd //#查看被ban IP,其中sshd为名称,比如上面的[ssh-iptables] fail2ban-client set sshd delignoreip 192.168.111.111 //#删除被ban IP fail2ban-client set sshd unbanip 192.168.111.111 //#删除被ban IP #如果上述命令出错,可尝试执行 tail -f /var/log/fail2ban.log //#查看日志 |